Formation

Formation . Partage de bonnes pratiques . formation au numériqueTranche de formation toi-même ! (chapitre 13 : Alan Turing)

Pour naviguer dans les slides : cliquer, glisser, ou encore ← → au clavier.

Chapitre 13 Slide 0

voilà un passage délicat pour moi... Je ne suis pas toujours à l´aise pour parler de Turing. Je trouve difficile de vraiment comprendre la portée de ses travaux (ça, je ne suis pas certain d´y arriver un jour) pour la restituer de manière abordable. Donc je prends quelques raccourcis... Je commence par situer le décor (le slide est conçu pour un effet dramatique 😉 ) en expliquant que nous sommes en 1940 et donc au cœur d´un des conflits les plus sanglants en Europe, étouffée sous les bombes.

Chapitre 13 Slide 1

Dans ce contexte arrive monsieur Alan Turing. J´ai eu la chance de voir Thierry Viéville parler de Turing à des élèves et j´ai quasiment tout piqué sur sa présentation du personnage. Turing est un scientifique comme on aime les caricaturer. Le gars qui parle à ses chaussures quand il discute avec toi. Il est allergique et se déplace en vélo avec un masque à gaz (en plein deuxième guerre mondiale, bonjour l´angoisse pour ceux qui le voient passer). Turing a énormément de réalisations à son actif, mais on va se concentrer sur deux d´entre elles. La première c´est qu´il a contribué à mettre fin à la deuxième guerre mondiale. La deuxième c´est qu´il a posé quelques bases de l´informatique qu´on connait aujourd´hui. Une seule de ces deux lignes, sur un CV, déjà on s´en contenterait 😉 .

Chapitre 13 Slide 2

alors commençons par la façon dont Turing a contribué à mettre fin à la deuxième guerre mondiale. Un élément fondamental en temps de guerre, ce sont les communications. Pouvoir envoyer des instructions à ses troupes, sans que l´ennemi puisse les voir, c’est évidemment d’une importance capitale. D’ailleurs, César l’avait bien compris et son code est devenu célèbre.

Chapitre 13 Slide 3

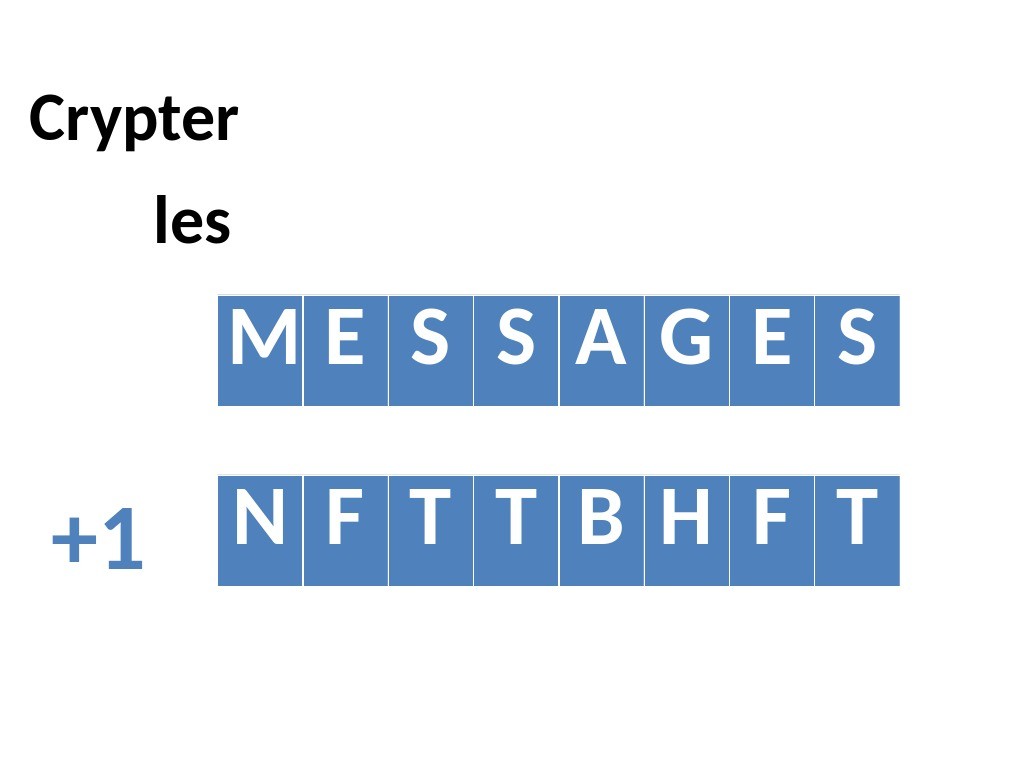

Sans s’encombrer de détails, disons qu’il s’agit d’un décalage dans l’alphabet, qui consiste à échanger une lettre du message avec la lettre qui la suit de 1, 2, 3, ou n’importe quel nombre, dans l’alphabet. Par exemple ici, avec le mot « MESSAGES », et un décalage de 1, la lettre « M » devient « N », etc. Et le mot « MESSAGES » devient « NFTTBHFT » (et celui qui arrivera à prononcer ce mot sans être ridicule gagnera mon estime 😀 ). Du coup, l’ennemi voit passer le messager sur son cheval (cataclop cataclop) lui balance une flèche ou deux pour lui faire comprendre que ça va pas forcément se passer comme prévu, et récupère le message. Mais le message n’est pas lisible et le messager s’est fait zigouiller pour rien. Sauf que l’ennemi n’est pas totalement stupide non plus. Il voit bien dans le message qu’il y a des mots plus courts que les autres. Des mots de 1 lettre ou 2 lettres. Et les mots de 1 ou 2 lettres il n’y en a pas beaucoup. Par exemple en Français les mots de 1 lettre sont… ? « a » et « y ». Les mots de 2 lettres sont « ou », « et », « on », etc. Donc, l’ennemi va essayer des transformations. En se disant « tiens, si ce mot de 1 lettre, disons le ‘c’, était en fait un ‘a’, ça voudrait dire que le message a été transformé par un décalage de 2… ». Et il va alors appliquer la transformation inverse qui correspond à cette supposition, donc un décalage de -2 à toutes les lettres. Et ça va peut-être marcher, ou pas. Si ça ne marche pas, le message issu de la transformation inverse sera juste illisible. Mais il peut alors se dire « et si c’était un y, quel serait le décalage ». Et après quelques essais, le message deviendra clair, pour tous les mots, d’un seul coup. Il aura cassé le code secret ! D’ailleurs, cela peut donner une activité très intéressante à faire en direct avec des enfants (je crois que ça peut marcher à partir de 10 ans). On code une phrase, par exemple « on a le code » avec un décalage de +3. Puis on donne le message codé à un groupe d’élève. Puis on leur dit « voilà un message codé, il faut casser le code ! Débrouillez-vous !». Les réactions seront tout d’abord très perplexes (mais comment on pourrait bien faire ça ??). Puis, vous pouvez les aiguiller un peu, leur expliquer qu’il y a dans ce message un mot de 1 lettre. Quels sont les mots de 1 lettre dans la langue Française ? Puis se demander, si c’était un « y » quelle serait la transformation ? Allez, on essaie ? Non, ça ne marche pas… Alors si c’était un « a », quelle serait la transformation ? On essaie la transformation inverse et ça marche ! Voir un enfant se dire « je viens de casser un code secret ! » c’est juste magique 😉 .

Chapitre 13 Slide 4

Bien entendu, la cryptographie a fait de nombreux progrès depuis César. Jusqu’à arriver à ça ! La machine Enigma. Enigma est juste un monstre de chiffrement. Elle se présente de la manière suivante : vous avez un clavier (montrer celui du bas) dans lequel vous entrez votre message, et un affichage (montrer le « clavier » du haut). Quand vous tapez une lettre sur le clavier, la machine éclaire la lettre qui correspond dans le message codé (en haut). Et on peut changer la façon de crypter le message en réglant les molettes (en haut) et le câblage (en bas). Le nombre de combinaisons possibles dépasse la centaine de milliers de milliards. Les nazis, grâce à Enigma, possèdent un avantage considérable. Alors il se trouve que les Polonais, qui ont vu arriver la machine Enigma avant la guerre, se sont dit que ça ne sentait pas très bon. Ils ont travaillé sur des formules permettant de déchiffrer n’importe quel message issu d’Enigma. Mais « les nazis s’en foutent complètement » (eh oui, voir Thierry Viéville parler de Turing, ça peut vous marquer 😀 ). Parce qu’il faut plusieurs semaines de calculs intensifs par plusieurs personnes, pour arriver à déchiffrer le message. Mais il se trouve aussi que les alliés ont mis la main sur une de ces machines. Et… les nazis s’en foutent complètement ! Parce qu’ils changent le code tous les jours. C’est comme avoir piqué une carte bleue, mais sans le code on n’en fait rien. Arrive alors Turing et son équipe. Ils vont reprendre les travaux des Polonais (entre autres) et mettre au point une machine qui devra appliquer les formules et tester des clés possibles pour déchiffrer les messages. Cette machine est alors améliorée au fil des travaux de cette équipe, jusqu’à arriver à déchiffrer les messages nazis en temps réel. La machine qui permet de déchiffrer les messages est comparable à la machine à différences de Babbage. Elle est conçue pour cet objectif précis.

Chapitre 13 Slide 5

Mais, comme Babbage, Turing travaille sur une autre machine. Une machine qui était au départ une vision de l’esprit, prévue pour rester un concept, un outil mathématique. Cette « machine universelle », Turing l’a conçue pour prouver des propriétés mathématiques sur des algorithmes. Il en avait besoin pour mieux comprendre les algorithmes, ce qu’ils peuvent faire ou ne pas faire. Elle fonctionne de la manière suivante. Sur un ruban sont inscrits des « 0 » et des « 1 ». La machine peut lire ce qui est inscrit sur le ruban. Elle possède également des états. Un peu comme moi quand je me lève le matin, je suis grognon, c’est un état. Puis j’ai faim, c’est un autre état. Et la machine peut aussi écrire sur le ruban, en fonction de ce qu’elle va lire, et de son état. Elle peut se déplacer sur le ruban et aussi changer d’état. Elle va donc lire le ruban, par exemple « 1 », puis comme elle est dans l’état « grognon » elle va écrire « 0 », se déplacer de 4 cases à gauche et passer dans l’état « j’ai faim ». En fait, avec sa machine universelle, Turing a mis dans un même concept tous les éléments qui font nos ordinateurs. Il y a la lecture d’informations en entrée (le clavier, un disque dur, une clé USB, …) la capacité de modifier son état (le processeur), de conserver un ensemble d’état (la mémoire) et d’écrire un résultat (l’affichage).